Dịch vụ proxy Socks5Systemz lây nhiễm 10.000 hệ thống trên toàn thế giới

Một mạng botnet proxy có tên 'Socks5Systemz' đã lây nhiễm vào các máy tính trên toàn thế giới thông qua trình tải phần mềm độc hại 'PrivateLoader' và 'Amadey', hiện có 10.000 thiết bị bị nhiễm.

Phần mềm độc hại lây nhiễm vào máy tính và biến chúng thành proxy chuyển tiếp lưu lượng truy cập cho lưu lượng truy cập độc hại, bất hợp pháp hoặc ẩn danh. Sau đó bán dịch vụ này cho những người đăng ký trả từ 1 đến 140 đô la mỗi ngày bằng tiền điện tử để truy cập.

Socks5Systemz được trình bày chi tiết trong một báo cáo của BitSight trong đó làm rõ rằng botnet proxy đã xuất hiện ít nhất từ năm 2016 nhưng vẫn tương đối nằm trong tầm ngắm cho đến gần đây.

Socks5Systemz

Bot Socks5Systemz được phát tán bởi phần mềm độc hại PrivateLoader và Amadey, thường lây lan thông qua việc lừa đảo, bộ công cụ khai thác, quảng cáo độc hại, tệp thực thi trojan hóa được tải xuống từ mạng P2P, v.v.

Các mẫu mà BitSight nhìn thấy được đặt tên là 'previewer.exe' và nhiệm vụ của chúng là đưa bot proxy vào bộ nhớ của máy chủ và thiết lập tính bền vững thông qua dịch vụ Windows có tên là 'ContentDWSvc.'

Proxy bot payload là một tệp DLL 32-bit 300 KB. Nó sử dụng hệ thống thuật toán tạo miền (DGA) để kết nối với máy chủ ra lệnh và kiểm soát (C2) và gửi thông tin hồ sơ trên máy bị nhiễm.

C2 có thể gửi một trong các lệnh sau để thực thi:

- Nhàn rỗi (idle): Không thực hiện hành động nào.

- Kết nối (connect): Kết nối với máy chủ kết nối ngược.

- Ngắt kết nối (Disconnect): Ngắt kết nối khỏi máy chủ kết nối ngược.

- Updips: Cập nhật danh sách địa chỉ IP được phép gửi lưu lượng.

- Upduris : Chưa được triển khai.

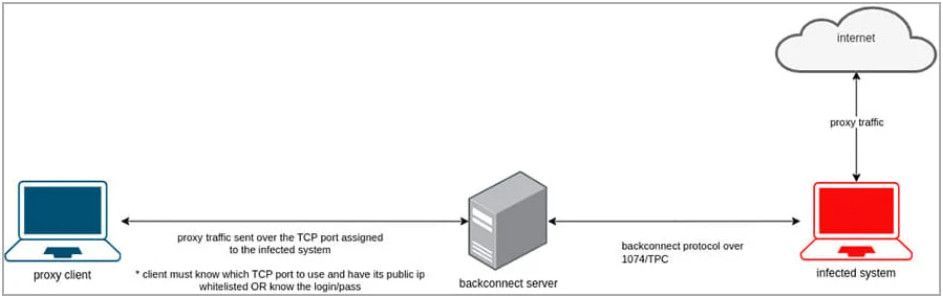

Lệnh kết nối rất quan trọng vì hướng dẫn bot thiết lập kết nối máy chủ kết nối ngược qua cổng 1074/TCP.

Sau khi được kết nối với cơ sở hạ tầng của kẻ đe dọa, thiết bị bị nhiễm giờ đây có thể được sử dụng làm máy chủ proxy và được bán cho các kẻ đe dọa khác.

Sơ đồ kết nối (BitSight)

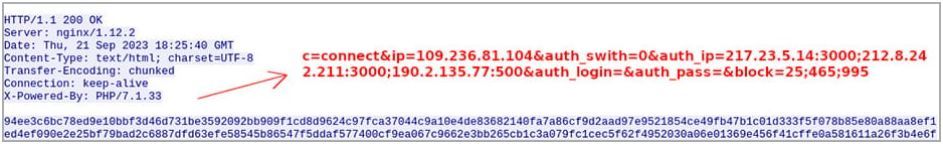

Khi kết nối với máy chủ kết nối ngược, nó sử dụng các trường xác định địa chỉ IP, mật khẩu proxy, danh sách các cổng bị chặn, v.v. Các tham số trường này đảm bảo rằng chỉ các bot trong danh sách cho phép và có thông tin xác thực đăng nhập cần thiết mới có thể tương tác với máy chủ điều khiển, chặn những xâm nhập trái phép.

Kết nối tham số lệnh (BitSight)

Tác động kinh doanh trái phép

BitSight đã lập bản đồ cơ sở hạ tầng kiểm soát rộng rãi gồm 53 máy chủ proxy bot, kết nối ngược, DNS và thu thập địa chỉ đặt chủ yếu ở Pháp và trên khắp Châu Âu (Hà Lan, Thụy Điển, Bulgaria).

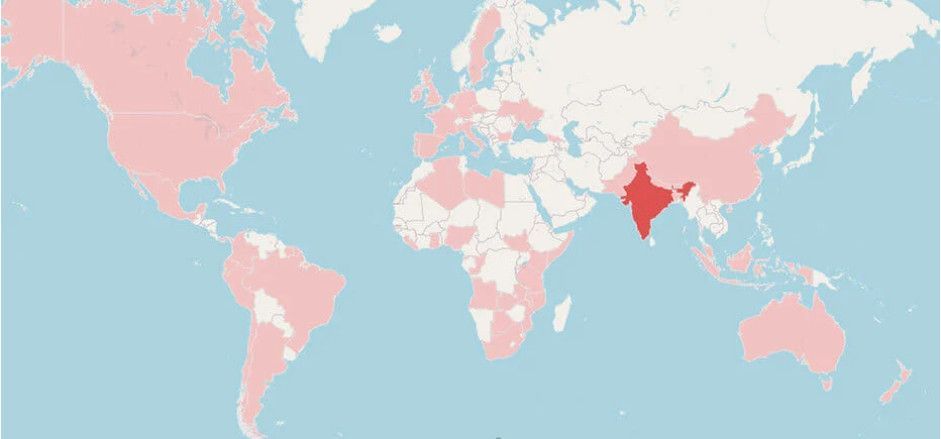

Kể từ đầu tháng 10, các nhà phân tích đã ghi lại 10.000 liên lạc riêng biệt qua cổng 1074/TCP với các máy chủ kết nối ngược đã được xác định, cho thấy số lượng nạn nhân tương đương.

Tuy phân bố địa lý thưa thớt và ngẫu nhiên nhưng Ấn Độ, Hoa Kỳ, Brazil, Colombia, Nam Phi, Argentina và Nigeria có nhiều trường hợp lây nhiễm nhất.

Heatmap của nạn nhân (BitSight)

Quyền truy cập vào dịch vụ ủy quyền của Socks5Systemz được bán theo hai cấp đăng ký, đó là 'Tiêu chuẩn' và 'VIP', mà khách hàng thanh toán qua cổng thanh toán ẩn danh (không KYC) 'Cryptomus'.

Người đăng ký phải khai báo địa chỉ IP nơi lưu lượng truy cập được ủy quyền sẽ bắt nguồn để được thêm vào danh sách cho phép của bot.

Người đăng ký tiêu chuẩn được giới hạn ở một luồng và loại proxy duy nhất, trong khi người dùng VIP có thể sử dụng 100-5000 luồng và đặt loại proxy thành SOCKS4, SOCKS5 hoặc HTTP.

Giá cho từng dịch vụ được cung cấp theo bảng dưới đây:

Chi phí đăng ký cho mỗi gói (BitSight)

Các botnet proxy dân dụng là một hoạt động kinh doanh sinh lợi có tác động đáng kể đến an ninh internet và chiếm đoạt băng thông trái phép.

Những dịch vụ này thường được sử dụng cho các chương trình mua sắm và vượt qua các giới hạn về địa lý, điều này làm cho chúng trở nên rất phổ biến.

Vào tháng 8, các nhà phân tích của AT&T đã tiết lộ một mạng proxy mở rộng bao gồm hơn 400.000 nút, trong đó người dùng Windows và macOS không hề hay biết đang đóng vai trò là các nút thoát chuyển lưu lượng truy cập internet của những người khác.

Nguồn: bleepingcomputer.com