Tin tặc Triều Tiên khai thác lỗ hổng nghiêm trọng của TeamCity để xâm nhập mạng

Microsoft cho biết nhóm hack Lazarus và Andariel của Triều Tiên đang khai thác lỗ hổng CVE-2023-42793 trong máy chủ TeamCity để triển khai phần mềm độc hại backdoor, có khả năng tiến hành các cuộc tấn công chuỗi cung ứng phần mềm.

TeamCity là một máy chủ triển khai và tích hợp liên tục được các tổ chức sử dụng như một phần của cơ sở hạ tầng phát triển phần mềm của họ.

Vào tháng 9, TeamCity đã sửa một lỗ hổng nghiêm trọng 9,8/10 được theo dõi là CVE-2023-42793, cho phép những kẻ tấn công không được xác thực thực thi mã từ xa.

Trong khi TeamCity nhanh chóng khắc phục lỗ hổng thì các tác nhân đe dọa, chẳng hạn như các nhóm ransomware, bắt đầu khai thác lỗ hổng để xâm nhập mạng công ty.

Hacker Triều Tiên khai thác TeamCity

Trong một báo cáo mới, nhóm tình báo Threat của Microsoft cho biết các nhóm hack Lazarus (còn gọi là Diamond Sleet và ZINC) và Andariel (còn gọi là Onyx Sleet và PLUTONIUM) đã bị phát hiện đang khai thác CVE-2023-42793 để xâm nhập máy chủ TeamCity.

Mặc dù Microsoft chưa cho biết mục tiêu cuối cùng của các cuộc tấn công này nhưng họ tin rằng nó có thể là tiến hành các cuộc tấn công vào chuỗi cung ứng phần mềm.

Microsoft giải thích: “Trong các hoạt động trước đây, Diamond Sleet và các tác nhân đe dọa khác của Triều Tiên đã thực hiện thành công các cuộc tấn công chuỗi cung ứng phần mềm bằng cách xâm nhập vào môi trường thiết lập”.

“Vì điều này, Microsoft đánh giá rằng hoạt động này gây ra rủi ro đặc biệt cao cho các tổ chức bị ảnh hưởng.”

Khi các tác nhân đe dọa xâm nhập máy chủ TeamCity, chúng sẽ sử dụng các chuỗi tấn công khác nhau để triển khai các backdoor và duy trì sự tồn tại trên mạng bị xâm nhập.

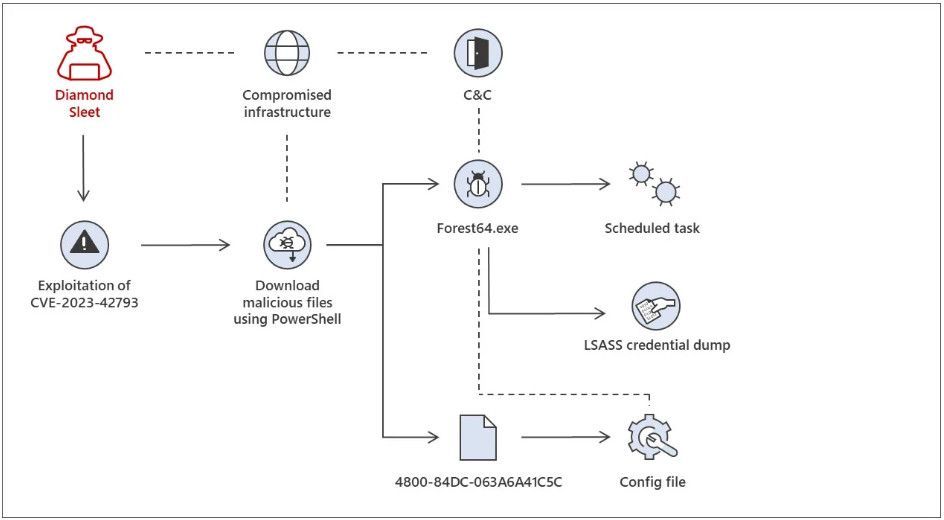

Lazarus được nhìn thấy đang triển khai phần mềm độc hại ForestTiger trong một chuỗi tấn công, được sử dụng làm backdoor để thực thi các lệnh trên máy chủ bị vi phạm.

Chuỗi tấn công Lazarus được nhìn thấy sau khi khai thác lỗ hổng TeamCity

Nguồn: Microsoft

Chuỗi tấn công thứ hai sử dụng các cuộc tấn công chiếm quyền điều khiển thứ tự tìm kiếm DLL để khởi chạy trình tải phần mềm độc hại có tên FeedLoad, trình tải này sẽ cài đặt Trojan truy cập từ xa (RAT).

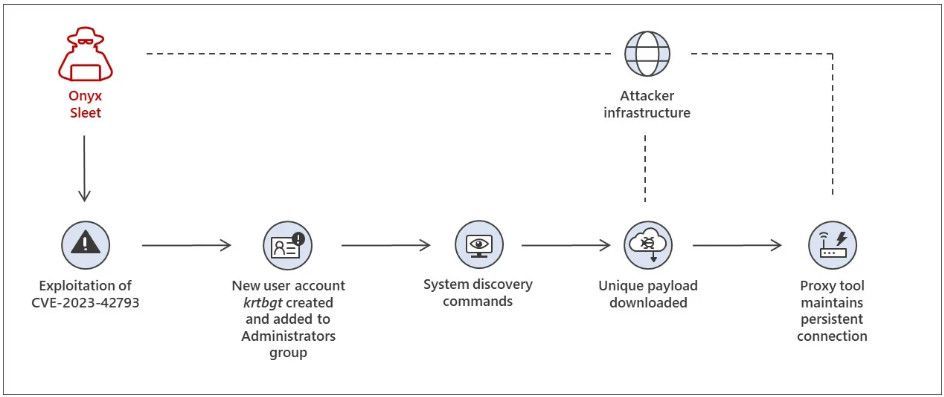

Andariel sử dụng cách tiếp cận thực tế hơn trong các cuộc tấn công của họ, tạo tài khoản quản trị 'krtbgt' trên máy chủ bị vi phạm và chạy các lệnh để thu thập thông tin hệ thống.

Cuối cùng, các tác nhân đe dọa sẽ triển khai một tải trọng cài đặt công cụ proxy HazyLoad, cho phép kết nối liên tục giữa máy chủ bị xâm nhập và máy chủ của Andarial.

Chuỗi tấn công Andariel bị vi phạm

Nguồn: Microsoft

Bất kể các cuộc tấn công được tiến hành như thế nào, Microsoft cho biết tin tặc cuối cùng đã lấy thông tin xác thực từ LSASS, có khả năng được sử dụng để phát tán ngang trên mạng bị xâm nhập.

Microsoft đã chia sẻ thêm chi tiết kỹ thuật về cả ba chuỗi tấn công được quan sát, bao gồm cả các dấu hiệu về sự xâm phạm.

Lazarus và Andariel

Cả Lazarus và Andariel đều là các nhóm hack được nhà nước Triều Tiên bảo trợ, Andariel là một nhóm nhỏ của Lazarus

Mặc dù các cuộc tấn công của các nhóm hack được sử dụng để mang lại lợi ích cho Chính Phủ Triều Tiên nhưng mục tiêu của chúng có thể khác nhau.

Lazarus có liên quan đến nhiều hoạt động gián điệp, đánh cắp dữ liệu và tấn công thu lợi tài chính, bao gồm nhắm mục tiêu vào các nhà nghiên cứu bảo mật, tạo trojan cho các nền tảng tiền điện tử nguồn mở, thực hiện các vụ trộm tiền điện tử quy mô lớn và thực hiện các cuộc phỏng vấn việc làm giả để phát tán phần mềm độc hại.

Mặt khác, Andariel nhắm mục tiêu vào các tổ chức dịch vụ CNTT và quốc phòng ở Hàn Quốc, Hoa Kỳ và Ấn Độ để tiến hành gián điệp mạng, đánh cắp dữ liệu, tấn công phá hoại và tấn công ransomware.

Nhóm này được biết là sử dụng các lỗ hổng để truy cập ban đầu vào mạng công ty.

Nguồn: bleepingcomputer.com